Comprendre le fonctionnement et la création des règle de mises à jour pour System Center Endpoint Protection.

Table des matières

2. Ajout de la classification et du produit : 3

3. Activer la gestion d’SCEP pour les clients SCCM : 6

4. Stratégie de logiciel anti-programme malveillant : 7

A. Explication de ces options 8

b. Mises à jour via un partage de fichiers UNC : 9

c. Mises à jour via Microsoft Update : 9

5. Déploiement d’une stratégie de logiciel anti-programme malveillant : 10

6. Création d’une règle de déploiement pour Endpoint Protection : 10

7. Supervision d’Endpoint Protection : 17

Contexte

De plus en plus de sociétés se tournent vers Defender comme système de défense contre les logiciels espion et virus, defender est qui plus est de plus en plus reconnus comme étant performant de ce domaine. L’utilisation d’Endpoint Protection dans SCCM vous permet de créer des stratégies de logiciel anti-programme malveillant qui contiennent des paramètres pour la configuration de clients Endpoint Protection ainsi que le déploiement de

Les avantages sont les suivants :

- Configuration des stratégies de logiciel anti-programme malveillant, des paramètres du Pare-feu Windows et gestion du service Microsoft Defender – Protection avancée contre les menaces sur certains groupes d’ordinateurs

- Utilisation des mises à jour logicielles Configuration Manager pour télécharger les derniers fichiers de définitions de logiciel anti-programme malveillant pour tenir à jour les ordinateurs clients

- Envoyez des notifications par e-mail, utilisez la surveillance dans la console et visualisez des rapports. Ces actions informent les utilisateurs administratifs quand un programme malveillant est détecté sur des ordinateurs clients.

Ajout de la classification et du produit :

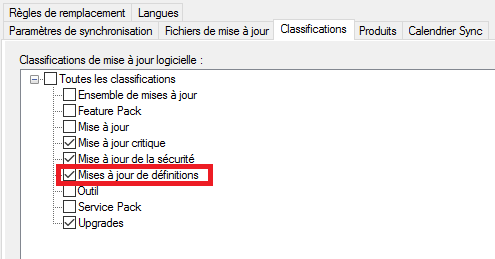

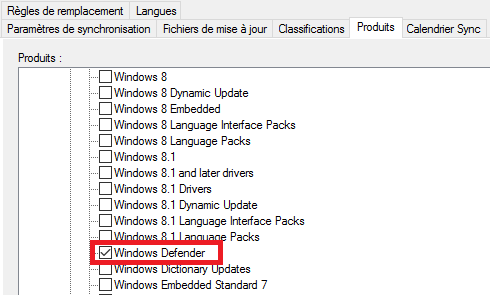

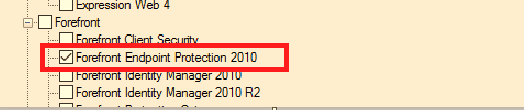

Dans un premier temps il vous faut ajouter la classification « définitions » et le produit « Defender » pour Windows 10 et ultérieurs, et « System Center Endpoint Protection » pour Windows 8.1 et antérieurs, dans la liste des produits qu’SUP va gérer.

Classifications :

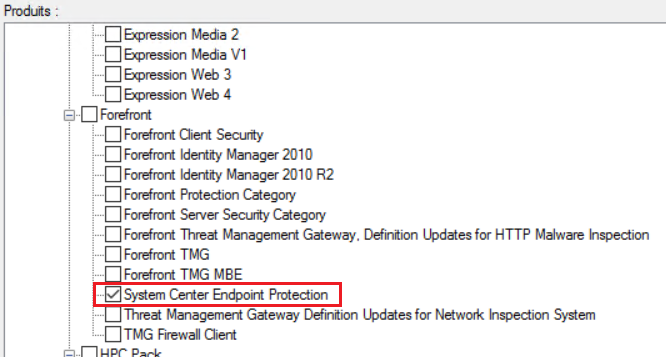

Produits :

/!\Depuis le 9 Juillet 2019 Microsoft a mis fin au support de ce produit, les mises à jour des définitions ne sont plus distribuées par ce biais. /!\

Le produit à sélectionner maintenant est « Système Center Endpoint Protection »

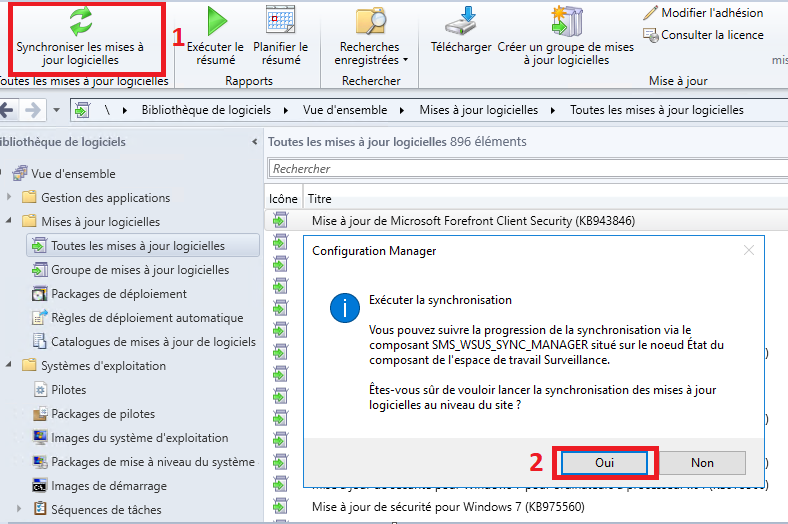

Une fois ajouté, pensez à mettre à jour la liste des mises à jour disponibles afin de pouvoir tester votre règle rapidement.

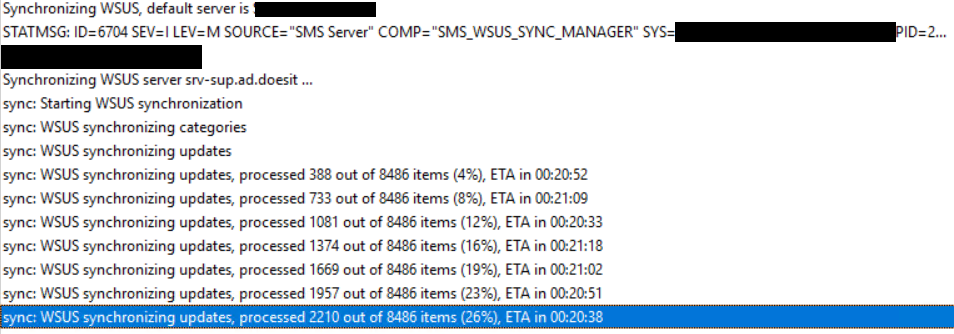

Vous pouvez suivre l’avancement du processus grâce au fichier log « wsyncmgr.log » :

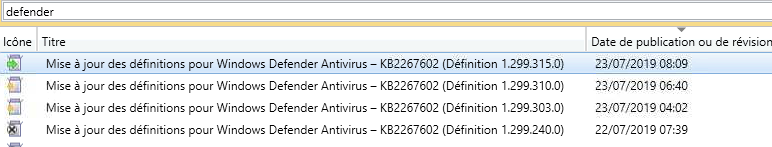

Une fois la synchronisation terminée, vous trouverez les mises à jour dans le menu « Bibliothèque de logiciels\Vue d’ensemble\Mises à jour logicielles\Toutes les mises à jour logicielles ».

Recherchez : defender

Nous pouvons donc maintenant activer la gestion d’SCEP par les clients et créer une règle de déploiement automatique de mise à jour.

Activer la gestion d’SCEP pour les clients SCCM :

*Pour rappel il est vivement conseillé de ne pas modifier les paramètres par défaut des clients ou autres stratégies dans ConfigMGR, il est donc recommandé de créer autant de stratégies que de type de client présents dans votre environnement. Dans nos exemples nous utiliserons les paramètres par défaut.

Faite un clic droit propriété sur la stratégie de configuration des clients :

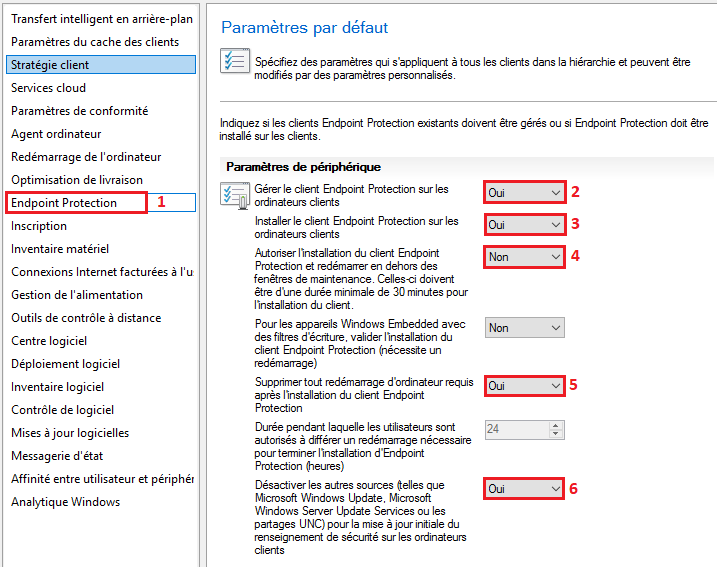

- Sélectionnez « Endpoint Protection »

Positionnez les options suivantes sur « OUI » :

- Gérer le client Endpoint Protection sur les ordinateurs clients

- Installer le client Endpoint Protection sur les ordinateurs clients

- Autoriser l’installation du client Endpoint Protection et redémarrer…

- Supprimer tout redémarrage d’ordinateur requis après l’installation du client Endpoint Protection

- Désactiver les autres sources …

Si un logiciel antivirus est déjà présent sur un ordinateur client, il sera désinstallé par défaut.

Toutefois vous pouvez rencontrez des problèmes avec certains logiciels antivirus.

Plus d’informations ici : https://docs.microsoft.com/fr-fr/sccm/core/clients/deploy/about-client-settings#endpoint-protection

Stratégie de logiciel anti-programme malveillant :

Ici nous n’irons pas dans les détails de toutes les options disponibles dans cette stratégie.

Nous allons simplement voir de plus près ce qui se trouve dans la section mises à jour de définition dans les stratégies pour SCEP.

Je vous recommande de créer une stratégie pour les portables afin de leur permettre de télécharger les définitions directement sur le site de Microsoft afin de rester à jour même si les postes ne sont pas dans votre réseau d’entreprise.

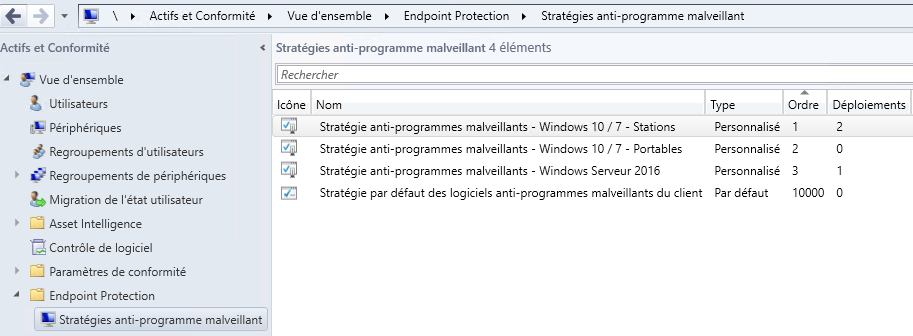

Positionnez-vous sur :

« \Actifs et Conformité\Vue d’ensemble\Endpoint Protection\Stratégies anti-programme malveillant ».

Dans notre exemple nous allons travailler sur la stratégie par défaut.

Faite un clic droit « Propriétés » sur la stratégie par défaut :

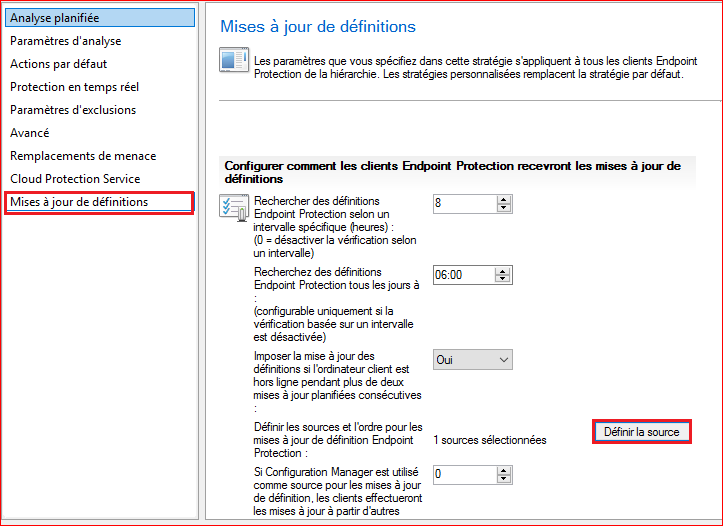

Sélectionnez : Mises à jour de définitions

Cliquez sur « Définir source »

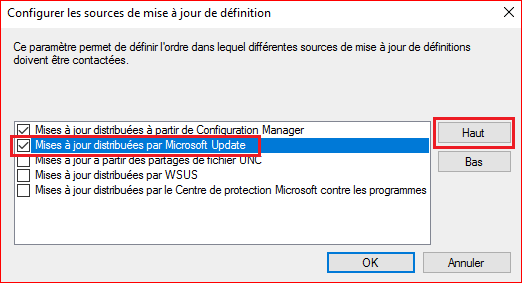

Voici la fenêtre de choix des sources :

Cocher la case : Mises à jour distribuées par Microsoft Update

Changer l’ordre de recherche des sources définitions en utilisant le bouton « Haut » afin de le positionner en deuxième.

Dans notre cas :

- SCCM

- Microsoft Update

Si le client n’arrive pas à contacter le serveur SCCM, il passera automatiquement au deuxième choix qui est le serveur de mises à jour de Microsoft.

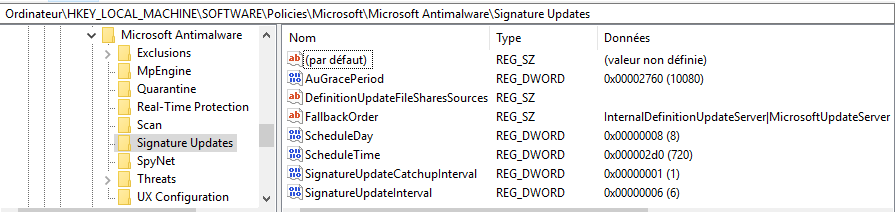

Lorsque les définitions d’SCEP deviennent trop anciennes ou si l’utilisateur clic sur « Mettre à jour » dans l’interface utilisateur, alors le client SCEP recherche une clé de registre « FallBackOrder » dans :

\HKLM\SOFTWARE\Policies\Microsoft\Microsoft Antimalware\Signature Updates

Il vérifiera chaque source de mise à jour dans l’ordre jusqu’à ce qu’il localise une source pour laquelle des définitions sont disponibles.

Si aucune des sources n’a de définitions disponibles, le client SCEP renvoie une erreur.

Cette option définit une valeur de registre appelée « AuGracePeriod » dans « HKLM\SOFTWARE\Policies\Microsoft\Microsoft Antimalware\Signature Updates »

Par défaut, ce paramètre est défini sur 3 jours, vous pouvez le modifier dans votre politique anti-programme malveillant.

Cette valeur représente (en minutes) la durée pendant laquelle le client SCEP «se met en veille » et attend que CM transmette des signatures.

À l’expiration de cette période, il tentera d’extraire les définitions dans l’ordre défini par la stratégie.

Si nous sélectionnons cette option, nous devons également définir les chemins UNC dans la section Mises à jour de définitions de la stratégie antimalware. Cela peut être vu quelques captures d’écran ci-dessus. Cette option modifie à la fois la clé « FallbackOrder » et la clé « DefinitionUpdateFileShareSources ». Plusieurs chemins UNC peuvent être spécifiés, comme indiqué ci-dessous. Cela peut exploiter l’infrastructure DFS existante, si elle existe. Quelques inconvénients de cette option sont que le partage de fichiers UNC n’est pas rempli automatiquement et qu’il ne tire pas parti des différentiels deltas binaires. De même, si des définitions obsolètes sont laissées sur le partage UNC, les clients peuvent ne pas pouvoir vérifier les autres sources de la liste de secours.

Celui-ci semble assez évident. Il est utile pour les clients qui ne sont plus sur votre réseau pendant un certain temps, sauf si vous êtes configuré pour gérer des clients Internet ou utilisez « DirectAccess ». Ceci est idéal pour les deux emplacements de secours hébergés par Microsoft, car il en résulte la plus petite charge utile livrée au client.

Plus d’informations ici : https://docs.microsoft.com/fr-fr/sccm/protect/deploy-use/endpoint-antimalware-policies#list-of-antimalware-policy-settings

Avec toutes ces informations vous devriez pouvoir créer une stratégie dans votre environnement.

Déploiement d’une stratégie de logiciel anti-programme malveillant :

Une fois votre stratégie créée vous devrez la déployer sur votre parc.

Pour cela rien de plus simple, la seule action à faire est à choisir la collection sur la quelle vous souhaitez déployer cette stratégie.

Création d’une règle de déploiement pour Endpoint Protection :

Les règles de mises à jour vous permettent de rendre automatique un cycle de mises à jour, pour les mises à jour de KB nous utilisons SUP comme point de mises à jour, cependant les clients ne téléchargent jamais (en règle générale) ces MAJ directement sur les serveurs de Microsoft.

Pour SCEP il faut garder à l’esprit que les postes nomades ne sont pas toujours connectées à votre réseau d’entreprise et n’ont donc pas la possibilité de récupérer les définitions quotidiennement (Télétravail, déplacements, vacances…).

Nous avons vu plus haut comment rendre ces MAJ disponibles aussi pour les postes à l’extérieur du réseau d’entreprise.

Nous allons donc voir maintenant comment créer une règle de mises à jour pour SCEP afin d’obtenir les définitions automatiquement et de les déployer sur la collection souhaitée.

Dans la console, allez dans :

\Bibliothèque de logiciels\Vue d’ensemble\Mises à jour logicielles\Règles de déploiement automatique

Faite un clic droit et « Créer une règle de mises à jour de déploiement automatique » :

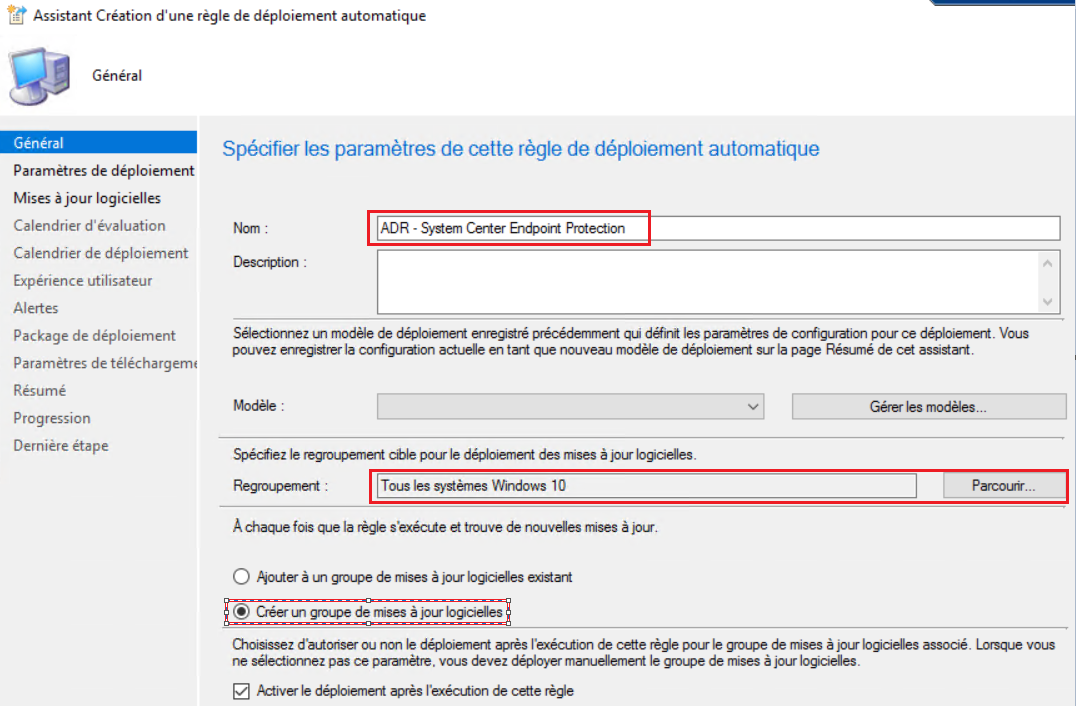

Renseignez un nom une description (facultatif) et sélectionnez le regroupement sur lequel votre déploiement automatique sera fait.

Sélectionnez « Créer un groupe de mises à jour logicielles ».

Cliquez sur « Suivant »

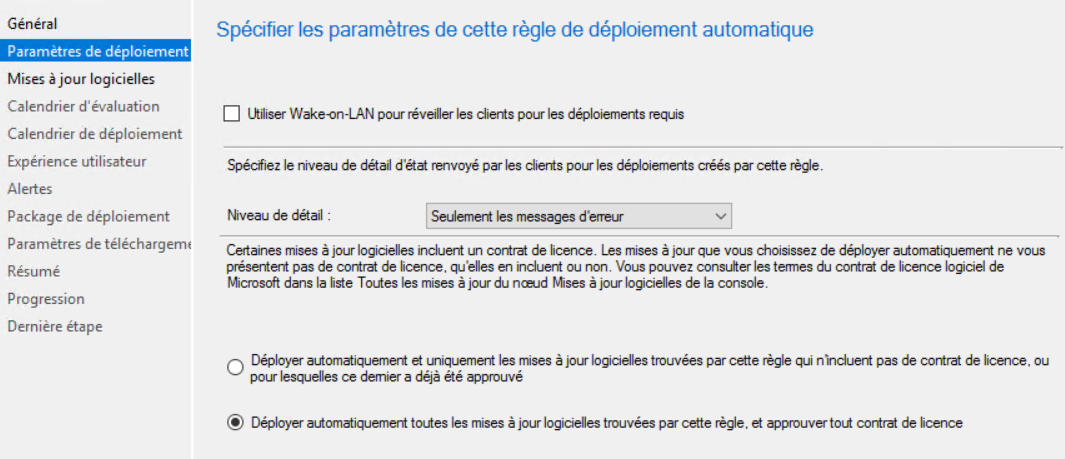

Laissez les paramètres par défaut cette page et faite « Suivant »

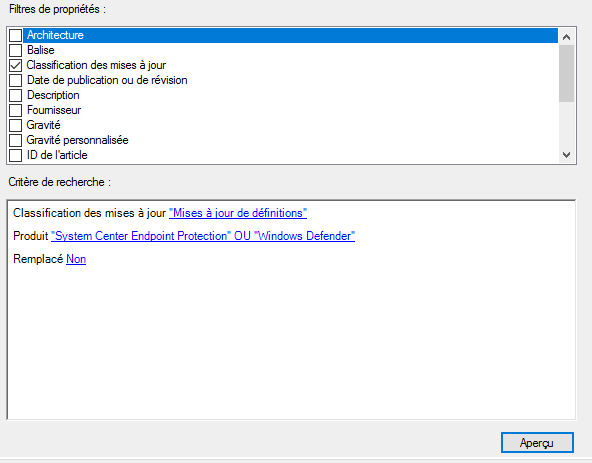

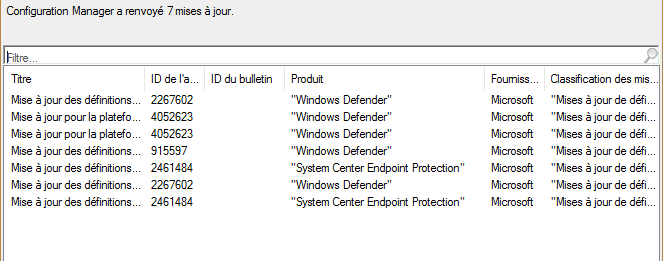

Sélectionnez « Classification des mises à jour » puis « Produits » et enfin « Remplacé »

Renseignez les valeurs suivantes :

Classification : Mises à jour de définitions

Produit : System Center Endpoint Protection et Windows Defender

Remplacé : Non

Puis cliquez sur « Aperçu »

Vous visualisez alors les définitions qui seront téléchargé, vous pouvez affiner le tri en recherchant les termes à indiquer via le champ « Filtre… »

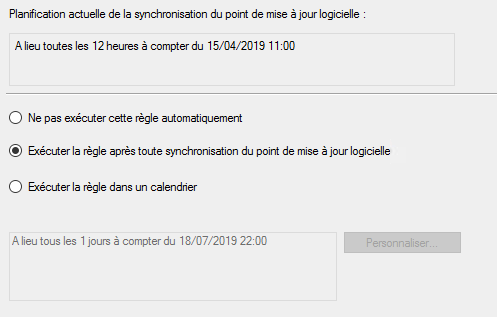

Sélectionnez « Exécuter la règle après toute synchronisation du point de mise à jour logicielle »

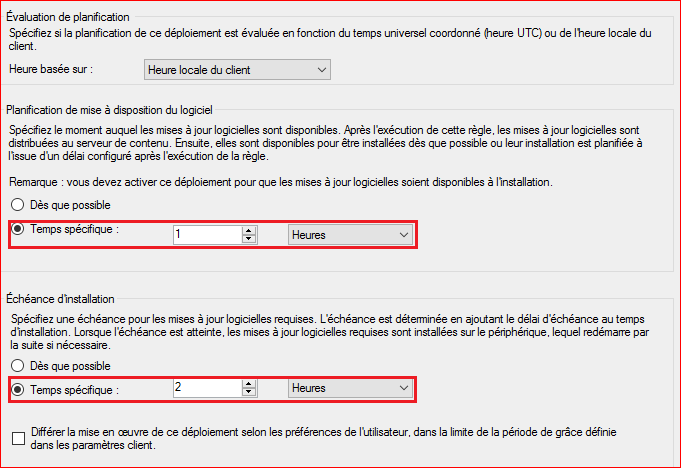

Afin de déployer les mises à jour le plus rapidement possible, indiquer :

Temps spécifique 1 heure dans les deux choix.

Puis cliquez sur « Suivant »

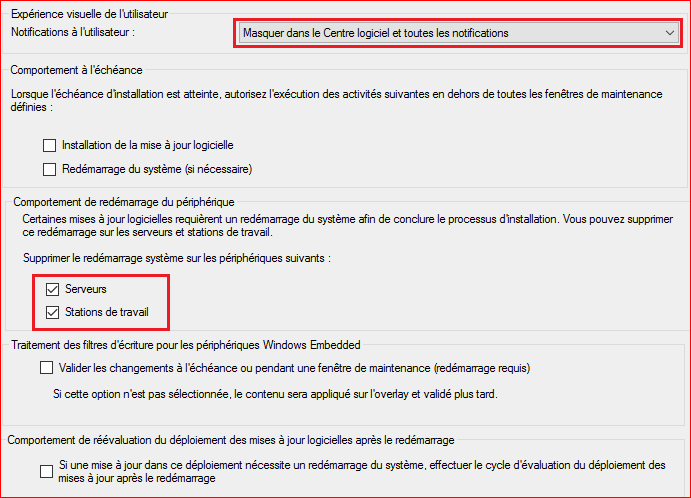

Sélectionnez « Masquer dans le centre de logiciel et toutes les notifications »

Cochez les deux cases, pour éviter les redémarrages inappropriés sur les serveurs et stations de travail

Puis cliquez sur « Suivant »

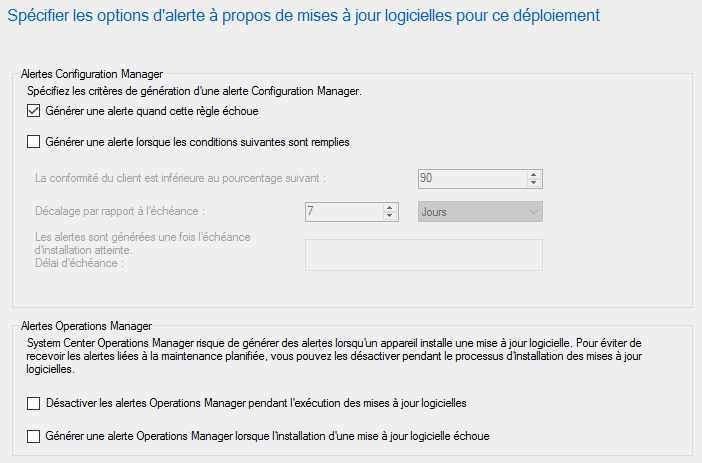

Laissez par défaut et cliquez sur « Suivant »

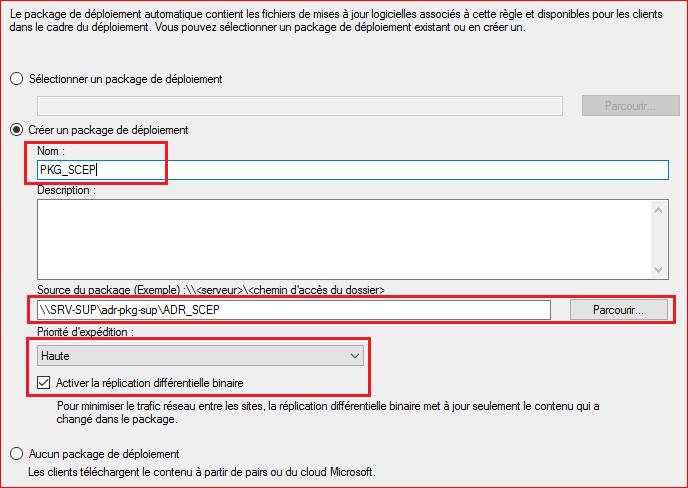

Renseignez un nom, indiquez la source du package (Chemin UNC uniquement).

Sélectionner la priorité sur haute et activer la réplication différentielle binaire.

Cliquez sur « Suivant »

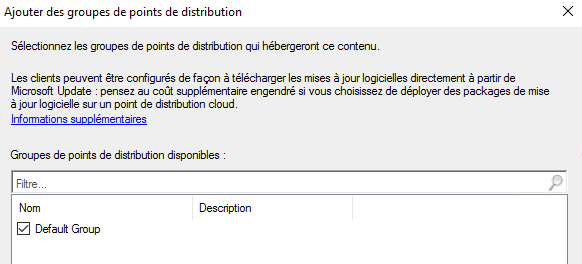

Sélectionnez le groupe de point de distribution.

Cliquez sur « OK » puis « Suivant »

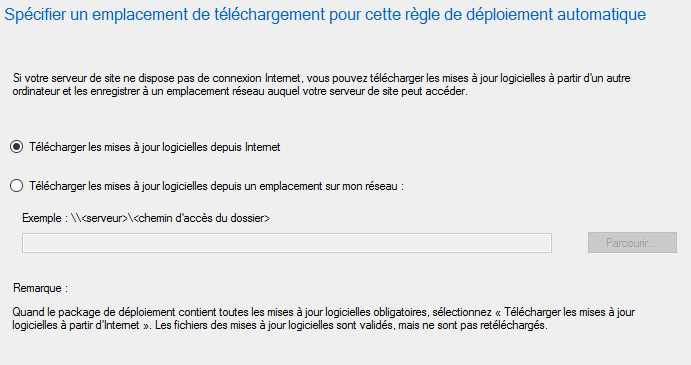

Laissez par défaut.

Cliquez sur « Suivant »

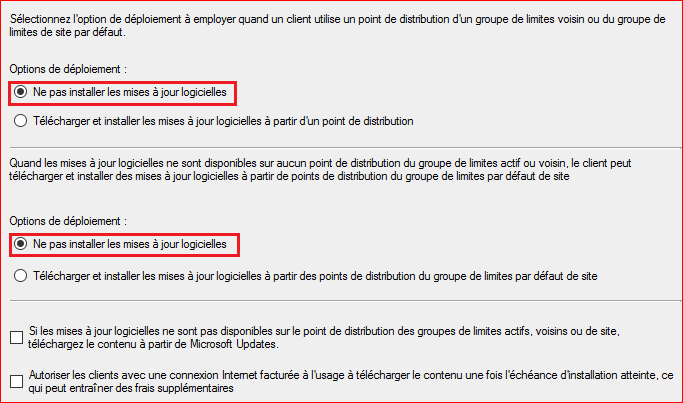

Sélectionnez les options, ne pas installer les mises à jour logicielles dans les deux cas.

Cliquez sur « Résumé » puis sur « Suivant »

Cliquez sur « Fermer »

Votre règle de mise à jour est maintenant créée, le téléchargement des nouvelles définitions se fera une fois le cycle de synchronisation des métadonnées, le package contiendra les mises à jour téléchargées, le déploiement se fera automatiquement ainsi que la création du groupe de mises à jour, ce qui vous permettra d’effectuer un rapport sur chacun des déploiements des nouvelles définitions.

Vous pouvez suivre le téléchargement des mises à jour en consultant le fichier de log « PatchDownloader.log »

Vous pouvez suivre le déploiement de ces mises à jour comme tout déploiements effectués par SCCM.

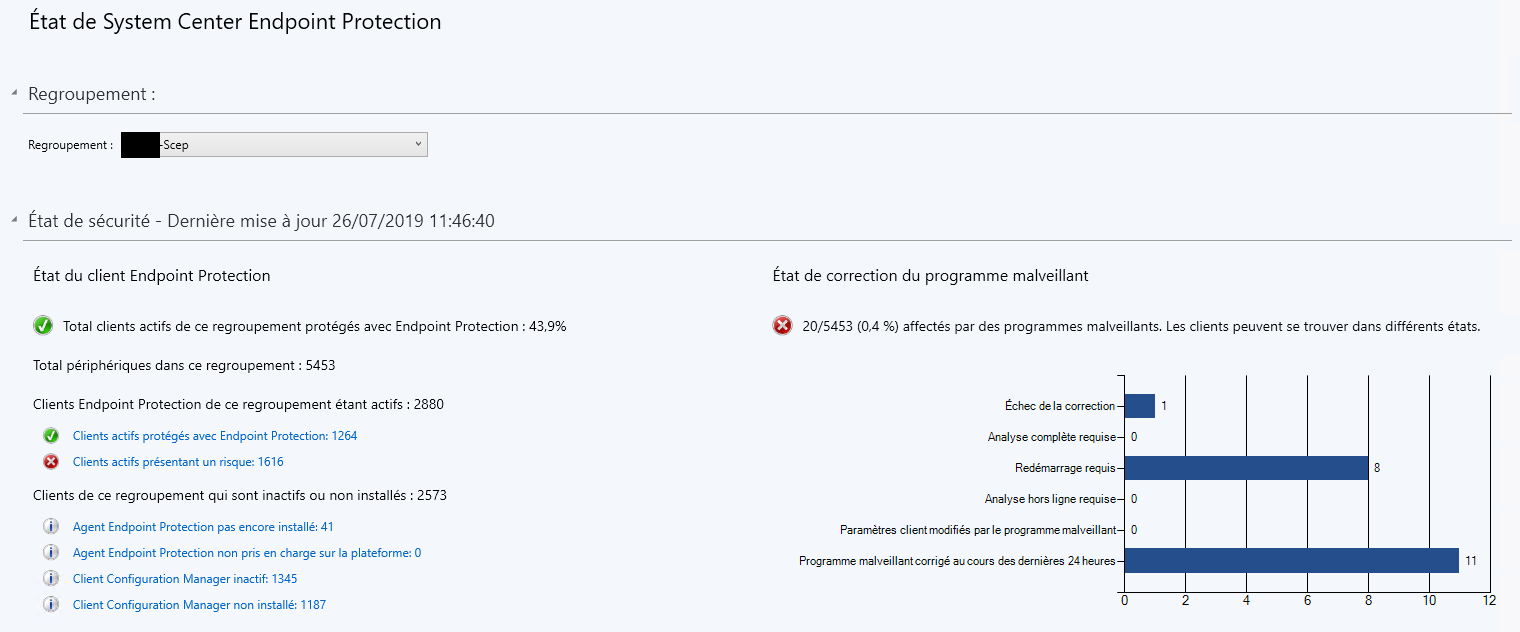

Supervision d’Endpoint Protection :

Afin de superviser un minimum l’état du client Endpoint et de connaitre les postes infectés, vous avez à disposition une supervision dans la console SCCM.

Pour l’état d’SCEP :

\Surveillance\Vue d’ensemble\Sécurité\État Endpoint Protection\État de System Center Endpoint Protection

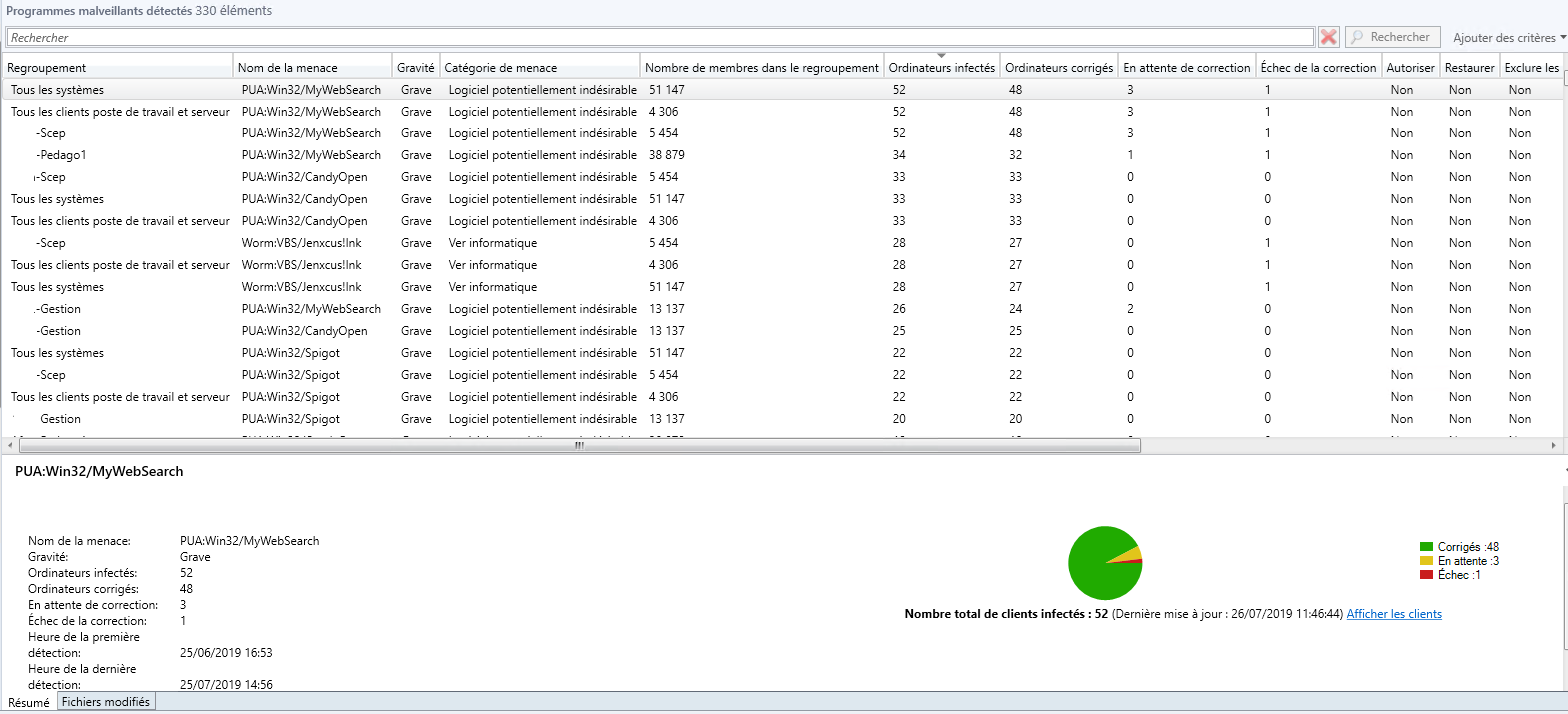

Pour les postes infectés :

\Surveillance\Vue d’ensemble\Sécurité\État Endpoint Protection\Programmes malveillants détectés

Troubleshooting

Reprenons le tableau de MS concernant les logs d’Endpoint Protection :

| Nom du fichier journal | Description | Ordinateur sur lequel se trouve le fichier journal |

|---|---|---|

| EndpointProtectionAgent.log | Enregistre des détails concernant l’installation du client Endpoint Protection et l’application de la stratégie anti-programme malveillant à ce client. | Client |

| EPCtrlMgr.log | Enregistre les détails concernant la synchronisation des informations sur les menaces de programmes malveillants à partir du serveur de rôle Endpoint Protection avec la base de données Configuration Manager. | Serveur de système de site |

| EPMgr.log | Surveille l’état du rôle de système de site Endpoint Protection. | Serveur de système de site |

| EPSetup.log | Fournit des informations sur l’installation du rôle de système de site Endpoint Protection. | Serveur de système de site |

| UpdateDeployment.log | Enregistre des détails concernant les déploiements sur le client, y compris l’activation, l’évaluation et l’application des mises à jour logicielles. La journalisation documentée contient des informations supplémentaires sur l’interaction avec l’interface utilisateur du client. | Client |

Nous posterons des articles concernant le troubleshooting Endpoint Protection d’ici peu.